802.1x: Różnice pomiędzy wersjami

| (Nie pokazano 4 pośrednich wersji utworzonych przez tego samego użytkownika) | |||

| Linia 31: | Linia 31: | ||

[[Plik:w2_5.PNG]] | [[Plik:w2_5.PNG]] | ||

| − | W kolejnej zakładce | + | W kolejnej zakładce włączamy sprawdzanie certyfikatu serwera i wybieramy CA AddTrust External (certyfikat można pobrać pod adresem: http://www.terena.org/activities/tcs/repository/AddTrust_External_CA_Root.pem): |

[[Plik:w2_6.PNG]] | [[Plik:w2_6.PNG]] | ||

| Linia 39: | Linia 39: | ||

[[Plik:w2_7.PNG]] | [[Plik:w2_7.PNG]] | ||

| − | Podajemy nazwę użytkownika, hasło i domenę: | + | Podajemy nazwę użytkownika, hasło i domenę (pwr.wroc.pl lub nova.wcss.wroc.pl): |

[[Plik:w2_8.PNG]] | [[Plik:w2_8.PNG]] | ||

| Linia 127: | Linia 127: | ||

[[Plik:peap-1.PNG]] | [[Plik:peap-1.PNG]] | ||

| − | + | Włączamy weryfikację certyfikatu serwera, odznaczamy "łącz tylko z serwerami", wybieramy certyfikat AddTrust External, wybieramy metodę PEAP i klikamy w konfigurację: | |

[[Plik:peap-2.PNG]] | [[Plik:peap-2.PNG]] | ||

| Linia 151: | Linia 151: | ||

Należy wykonać wszystkie kroki jak w przypadku pwr.wroc.pl i nova.wcss.wroc.pl poza wyborem protokołów - fazy 1 - PEAP, fazy 2 - MSCHAPv2 oraz nazwą użytkownika z domeny | Należy wykonać wszystkie kroki jak w przypadku pwr.wroc.pl i nova.wcss.wroc.pl poza wyborem protokołów - fazy 1 - PEAP, fazy 2 - MSCHAPv2 oraz nazwą użytkownika z domeny | ||

guset.wcss.pl: | guset.wcss.pl: | ||

| + | Wybieramy | ||

| + | * typ połączenia PEAP | ||

| + | * podajemy anonimową tożsamość (anonymous@guest.wcss.pl), | ||

| + | * wskazujemy certyfikat CA z dysku (można go pobrać z adresu http://www.terena.org/activities/tcs/repository/AddTrust_External_CA_Root.pem), | ||

| + | * wybieramy metodę drugiej fazy - MSCHAPv2 | ||

| + | * wpisujemy pełny login (nazwa_użytkownika@guest.wcss.pl) | ||

| + | * w zależności czy chcemy by nasze hasło leżało na dysku wpisujemy je w pole, w przeciwnym wypadku zaznaczamy "Pytanie o hasło za każdym razem". | ||

| + | |||

[[Plik:8021x-nm4.png]] | [[Plik:8021x-nm4.png]] | ||

| + | |||

| + | = Wszystkie konta z użyciem certyfikatów klienta = | ||

| + | |||

| + | Certyfikat musi zostać wystawiony przez nie oficjalne CA WCSS. Można się po niego zgłosić do Daniela Dobrijałowskiego lub Franciszka Klajna. Klucze są generowane przez pracowników WCSS a certyfikat jest uznawany tylko i wyłącznie przy łączeniu się z sieciami WCSS. Pole CN musi zgadzać się z nazwą zarejestrowanego użytkownika w domenach pwr.wroc.pl, nova.wcss.wroc.pl lub guest.wcss.pl. | ||

| + | |||

| + | YMMV | ||

| + | |||

| + | === Network Manager === | ||

| + | |||

| + | [[Plik:8021x-nm5.png]] | ||

Aktualna wersja na dzień 05:43, 15 paź 2014

Instrukcja dotyczy logowania się do sieci przewodowych WCSS za pomocą protokołu 802.1X. Jest to metoda wymagana, aby użytkownik uzyskał dostęp do wewnętrznych zasobów i usług WCSS i był traktowany inaczej niż "reszta świata", czyli użytkownicy łączący się bezpośrednio (bez VPN czy tuneli SSH) spoza terenu WCSS.

Konta pwr.wroc.pl i nova.wcss.wroc.pl

Windows

Należy zdobyć supplicanta obsługującego EAP-TTLS-PAP. Jeśli posiadamy już działającą sieć eduroam to możliwe jest skonfigurowanie tego samego supplicanta tak by łączył się do sieci przewodowych WCSS. Ta instrukcja obejmuje postępowanie w przypadku supplicanta W2Secure. Nowego można pobrać pod adresem: https://cat.eduroam.org/ podając jako instytucję macierzystą Politechnikę Wrocławską i pomijając etap konfiguracji podczas instalacji.

W2Secure

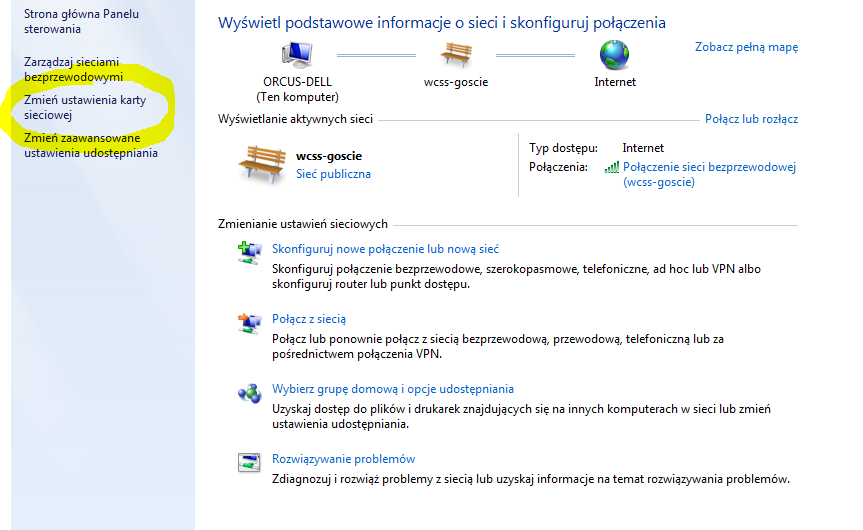

Po zainstalowaniu supplicanta wchodzimy do "Centrum sieci i udostępniania" w panelu starowania i wybieramy opcję "zmień ustawienia karty sieciowej" z lewej strony okna:

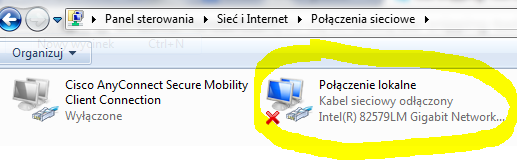

Wybieramy nasze kablowe połączenie i w jego menu konktekstowym wybieramy właściwości:

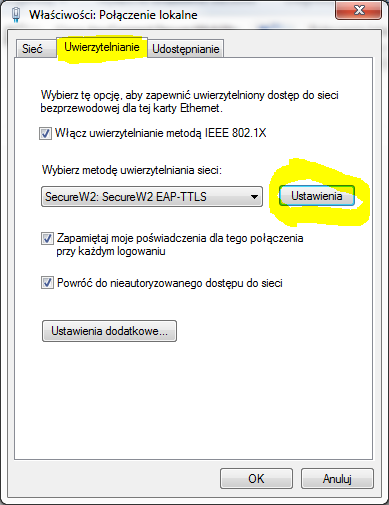

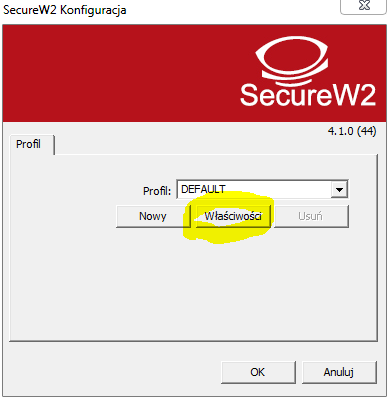

W zakładce uwierzytelnianie wybieramy metodę "Secure W2" i otwieramy jej ustawienia:

Wybieramy profil i otwieramy jego właściwości:

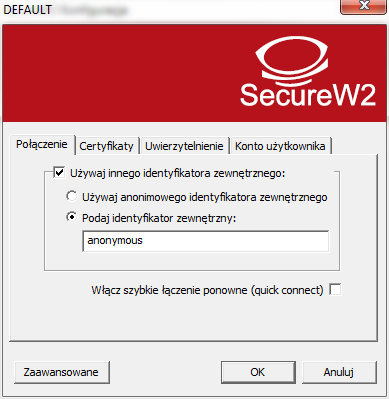

Ustawiamy anonimową tożsamość na anonymous:

W kolejnej zakładce włączamy sprawdzanie certyfikatu serwera i wybieramy CA AddTrust External (certyfikat można pobrać pod adresem: http://www.terena.org/activities/tcs/repository/AddTrust_External_CA_Root.pem):

Wybieramy jako metodę drugiej fazy PAP:

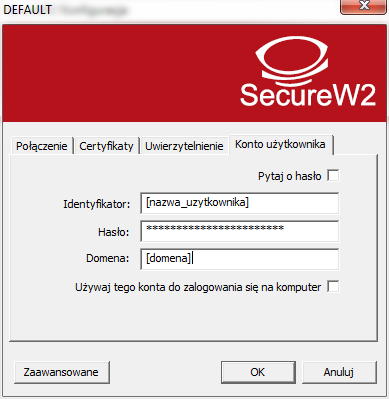

Podajemy nazwę użytkownika, hasło i domenę (pwr.wroc.pl lub nova.wcss.wroc.pl):

Linux

CLI - konfiguracja ręczna

Należy zainstalować wpa-supplicanta i stworzyć plik konfiguracyjny:

orcus:~ # cat /etc/wpa_supplicant/wpa_supplicant.conf

ctrl_interface=/var/run/wpa_supplicant

ctrl_interface_group=wheel

ap_scan=0

fast_reauth=1

network={

ssid=""

scan_ssid=""

key_mgmt=IEEE8021X

eap=TTLS

phase2="auth=PAP"

identity="username@domena"

password="plaintextpassword"

}

Obsługiwane domeny to:

- nova.wcss.wroc.pl - baza użytkowników KDM.

- pwr.wroc.pl - baza użytkowników poczty w domenach pwr.wroc.pl i pwr.edu.pl - jako domenę należy podać pwr.wroc.pl.

Następnie należy skonfigurować interfejs tak aby:

- po podniesieniu interfejsu ale przed uruchomieniem DHCP uruchomił wpa_supplicanta

- korzystał z serwera DHCP

Dla opensuse należy stworzyć skrypt:

orcus:~ # cat /etc/sysconfig/network/scripts/ifup-802.1x-eth0 #!/bin/bash /usr/sbin/wpa_supplicant -D wired -i eth0 -c /etc/wpa_supplicant/wpa_supplicant.conf -d -f /var/log/wpa_supp_wired.log -B echo "wpa_supplicant for eth0 started" sleep 10

Dodanie na końcu sleep powoduje zaczekanie aż wpa_supplicant uruchomiony jako daemon zakończy uwierzytelnienie przed dalszą konfigurację interfejsu.

Następnie należy wskazać odpowiednie parametry w konfiguracji interfejsu - dla opensuse: orcus:~ # cat /etc/sysconfig/network/ifcfg-eth0

BOOTPROTO='dhcp4' STARTMODE='auto' PRE_UP_SCRIPT='/etc/sysconfig/network/scripts/ifup-802.1x-eth0' DHCLIENT_SET_DEFAULT_ROUTE="yes"

NetowrkManager

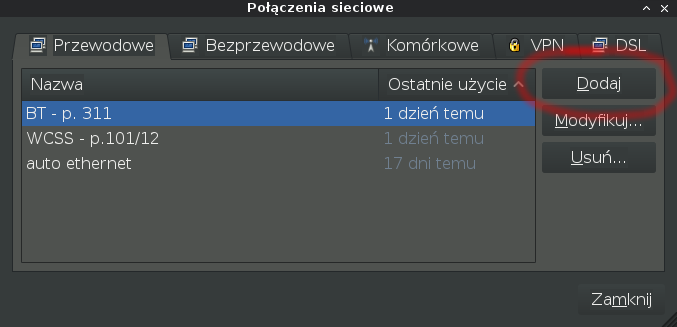

Otwieramy okno Network Managera (w większości systemów klikamy lewym klawiszem myszki na ikonce komputera/wifi na panelu i wybieramy "Modyfikuj połączenia").

Następnie dodajemy nowe połączenie przewodowe:

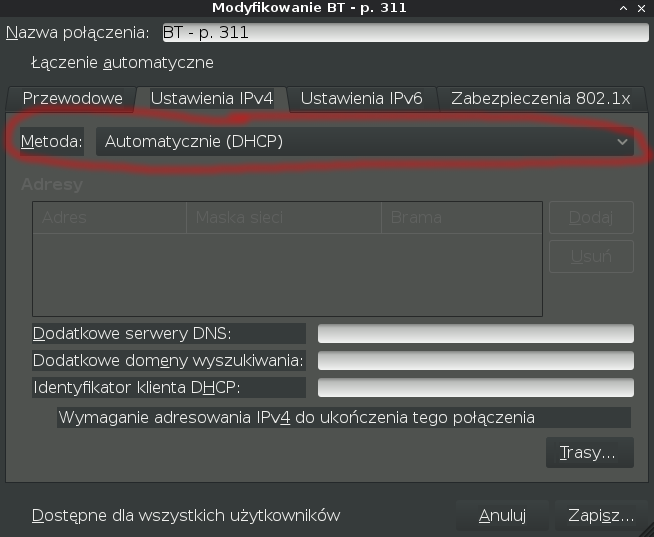

Ustawiamy je tak by pobierało adres z serwera DHCP:

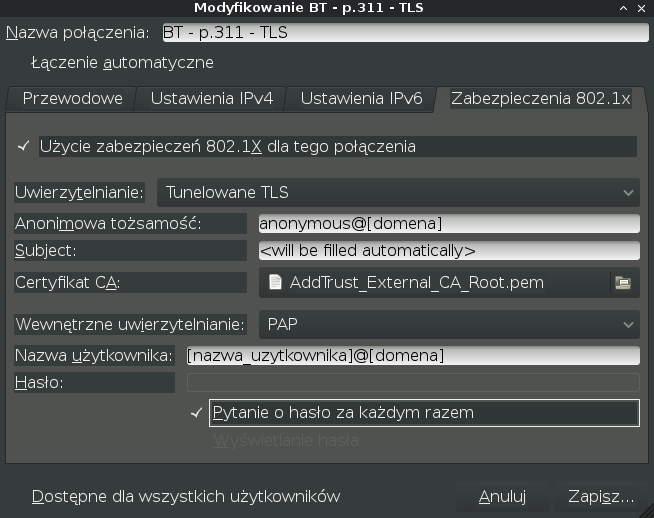

Wybieramy

- typ połączenia EAP-TTLS,

- podajemy anonimową tożsamość (anonymous@pwr.wroc.pl lub anonymous@nova.wcss.wroc.pl),

- wskazujemy certyfikat CA z dysku (można go pobrać z adresu http://www.terena.org/activities/tcs/repository/AddTrust_External_CA_Root.pem),

- wybieramy metodę drugiej fazy - PAP

- wpisujemy pełny login (nazwa_użytkownika@nova.wcss.wroc.pl lub nazwa_użytkownika@pwr.wroc.pl)

- w zależności czy chcemy by nasze hasło leżało na dysku wpisujemy je w pole, w przeciwnym wypadku zaznaczamy "Pytanie o hasło za każdym razem".

Konta guest.wcss.pl

UWAGA: Konta guest.wcss.pl można skonfigurować zgodnie z instrukcją dotyczącą kont pwr.wroc.pl i nova.wcss.wroc.pl. Dodatkowo dostępne jest uwierzytelnianie PEAP-MSCHAPv2 - wspierane natywnie przez system windows.

Windows

Wchodzimy do "Centrum sieci i udostępniania" w panelu starowania i wybieramy opcję "zmień ustawienia karty sieciowej" z lewej strony okna:

Wybieramy nasze kablowe połączenie i w jego menu konktekstowym wybieramy właściwości:

W zakładce "Uweirzytelnianie" odznaczamy wybieramy metodę PEAP i wchodzimy w jej ustawienia:

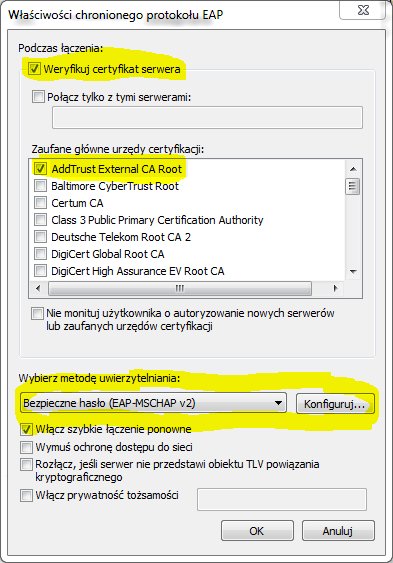

Włączamy weryfikację certyfikatu serwera, odznaczamy "łącz tylko z serwerami", wybieramy certyfikat AddTrust External, wybieramy metodę PEAP i klikamy w konfigurację:

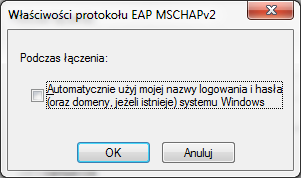

W konfiguracji MSCHAPv2 odznaczmy "Automatycznie użyj mojej nazwy logowania..." - w przeciwnym wypadku system będzie próbował używać przy próbie połączenia danych za pomocą których zalogowaliśmy się do komputera:

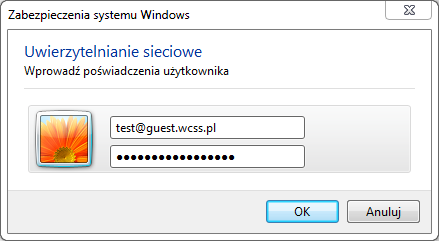

Po podłączeniu kabla powinna pojawić się prośba o podanie użytkownika (zadziała tu tylko konto w domenie guest.wcss.pl) i hasła:

Linux

CLI

Należy wykonać wszystkie kroki jak w przypadku pwr.wroc.pl i nova.wcss.wroc.pl, poza dwoma zmianami w konfiguracji wpa_supplicanta:

eap=PEAP phase2="autheap=MSCHAPV2"

NetowrkManager

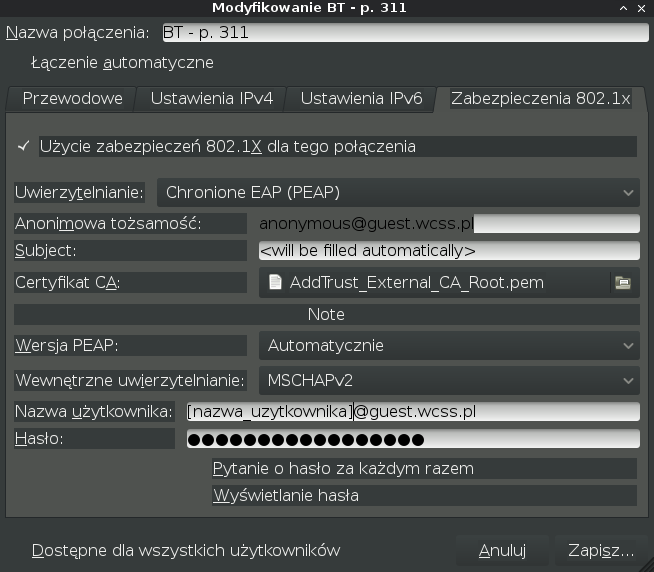

Należy wykonać wszystkie kroki jak w przypadku pwr.wroc.pl i nova.wcss.wroc.pl poza wyborem protokołów - fazy 1 - PEAP, fazy 2 - MSCHAPv2 oraz nazwą użytkownika z domeny guset.wcss.pl: Wybieramy

- typ połączenia PEAP

- podajemy anonimową tożsamość (anonymous@guest.wcss.pl),

- wskazujemy certyfikat CA z dysku (można go pobrać z adresu http://www.terena.org/activities/tcs/repository/AddTrust_External_CA_Root.pem),

- wybieramy metodę drugiej fazy - MSCHAPv2

- wpisujemy pełny login (nazwa_użytkownika@guest.wcss.pl)

- w zależności czy chcemy by nasze hasło leżało na dysku wpisujemy je w pole, w przeciwnym wypadku zaznaczamy "Pytanie o hasło za każdym razem".

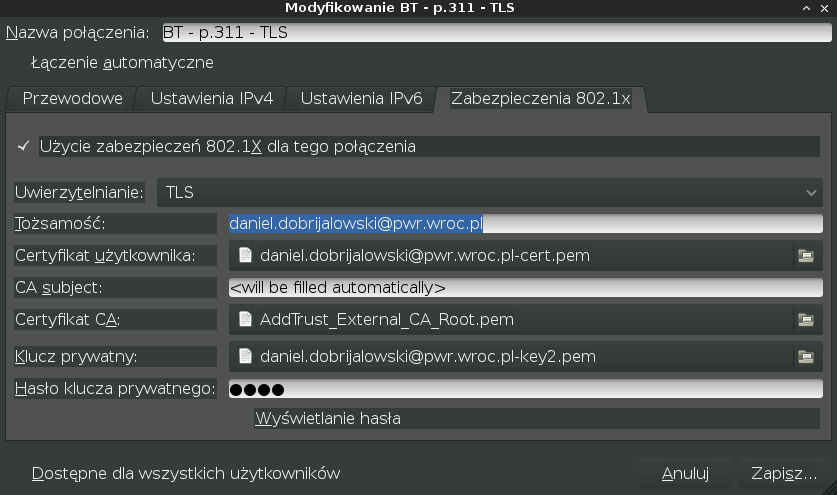

Wszystkie konta z użyciem certyfikatów klienta

Certyfikat musi zostać wystawiony przez nie oficjalne CA WCSS. Można się po niego zgłosić do Daniela Dobrijałowskiego lub Franciszka Klajna. Klucze są generowane przez pracowników WCSS a certyfikat jest uznawany tylko i wyłącznie przy łączeniu się z sieciami WCSS. Pole CN musi zgadzać się z nazwą zarejestrowanego użytkownika w domenach pwr.wroc.pl, nova.wcss.wroc.pl lub guest.wcss.pl.

YMMV